**どのようにしてデータを暗号化するか?**

データを暗号化する方法について説明します。

暗号化は、データ保護の重要な手法の一つであり、情報を不正アクセスから守るために使用されます。

データ暗号化の実装方法とその根拠を具体的に以下に述べます。

暗号化の基本概念

暗号化とは、読み取り可能なデータ(プレーンテキスト)を特定のアルゴリズムを使用して、読み取り不可能な形式(暗号文)に変換するプロセスです。

この逆プロセスが復号化で、許可されたユーザーのみがそのデータを再び読み取れる形式に戻すことができます。

暗号化の種類

暗号化は主に2つのタイプに分類されます 対称鍵暗号と非対称鍵暗号。

対称鍵暗号(共通鍵暗号)

仕組み 1つの鍵(共通鍵)を使用してデータの暗号化と復号化を行います。

代表的なアルゴリズム AES(Advanced Encryption Standard)、DES(Data Encryption Standard)、3DES(Triple DES)。

メリット 比較的高速である。

デメリット 鍵の配布と管理が難しい。

非対称鍵暗号(公開鍵暗号)

仕組み 2つの鍵(公開鍵と秘密鍵)を使用し、公開鍵で暗号化し、秘密鍵で復号化します。

逆も可能です。

代表的なアルゴリズム RSA(Rivest-Shamir-Adleman)、ECC(Elliptic Curve Cryptography)。

メリット 鍵の配布が容易で、安全性が高い。

デメリット 対称鍵暗号と比べて処理が遅い。

データ暗号化の手順

データを暗号化する際の一般的な手順は以下の通りです

アルゴリズムの選定 上記の対称鍵暗号や非対称鍵暗号のアルゴリズムから適切なものを選定します。

例えば、データの暗号化にはAES、ファイル転送にはRSAなど、用途に応じて選択します。

鍵の生成 適切な鍵長を選定し、暗号化キーを生成します。

鍵の長さについては、たとえばAES-256などがあります。

データの暗号化 選定したアルゴリズムと生成した鍵を用いてデータを暗号化します。

このプロセスでは、選ばれたアルゴリズムに従ってプレーンテキストが暗号文に変換されます。

鍵の管理 鍵の安全な保管とアクセス制限を行います。

鍵が漏洩すると暗号化自体の意味がなくなるため、厳重な管理が必要です。

例えば、Key Management Service (KMS) などの専用システムを利用します。

復号化プロセス 許可されたユーザーやシステムがデータにアクセスする際に、鍵を用いて暗号文を復号化し、元のプレーンテキストに戻します。

根拠とベストプラクティス

安全なプロトコルの使用 SSL/TLSなどのプロトコルを使用して通信路を暗号化することが一般的です。

これにより、通信中のデータが盗聴されるリスクが減ります(出典 NIST SP 800-52 Rev.2)。

暗号化アルゴリズムの最新化 より強力な暗号や長い鍵長を推奨します。

例えば、AES-256は強力で現在推奨されている対称鍵暗号です(出典 NIST SP 800-57 Part 1 Rev. 5)。

鍵のライフサイクル管理 鍵の生成、配布、保管、使用、破棄までのすべての過程を厳重に管理します(出典 NIST SP 800-57 Part 2 Rev.1)。

定期的なセキュリティ評価 暗号化システムや鍵管理システムの評価と監査を定期的に行います。

これにより、潜在的な脆弱性を早期に発見し、対策を講じることができます。

まとめ

データ暗号化は現代のサイバーセキュリティにおいて不可欠な手段です。

適切なアルゴリズムの選定、鍵の生成と管理、プロトコルの使用、定期的な評価を通じて、データの安全性を確保することが求められます。

これにより、データの機密性、整合性、および可用性を高め、情報漏洩のリスクを最小限に抑えることができます。

**データアクセス制限の有効な方法とは?**

データアクセス制限は、情報を特定のユーザーやシステムにのみ許可することで、不正アクセスや情報漏洩を防ぐための重要なセキュリティ対策です。

ここではデータアクセス制限の有効な方法とその根拠について詳述します。

1. 認証と認可(Authentication and Authorization)

方法 認証はユーザーの身元を確認し、認可は特定のリソースへのアクセスを許可または拒否するプロセスです。

実施手段 ユーザー名とパスワード、二要素認証(2FA)、生体認証(指紋、顔認証)など。

根拠 多要素認証(MFA)は単一の認証手段よりも強力であり、フィッシング攻撃など多くの手法による不正アクセスを防止します。

2. アクセス制御リスト(Access Control Lists, ACL)

方法 ACLは、どのユーザーがどのリソースにアクセスできるかを定めたリストです。

各ユーザーやグループに対し異なるアクセス権(読み取り、書き込み、実行など)を設定します。

実施手段 ファイルシステム(Windows NTFS, Unix/Linuxファイルシステム)、ネットワークデバイスの設定ファイルなど。

根拠 ACLはアクセス許可を細かく管理するのに適しており、特定のユーザーやグループごとに異なるアクセス権を設定することで、情報漏洩リスクを低減できます。

3. ロールベースアクセス制御(Role-Based Access Control, RBAC)

方法 RBACはユーザーにロール(役割)を割り当て、そのロールに基づいてアクセス権を管理します。

実施手段 組織の業務プロセスに基づいてロールを定義し、各ロールに必要なアクセス権を設定します。

根拠 RBACはスケーラビリティに優れており、多数のユーザーが存在する大規模な組織においても管理が容易です。

また、厳密な役割定義により、不正アクセスの可能性を減らすことができます。

4. 原則最小権限(Principle of Least Privilege)

方法 ユーザーやシステムに対して必要最低限の権限のみを付与する手法。

実施手段 権限のレビュープロセスを定期的に行い、不必要な権限を削除する。

根拠 最小権限の原則により、万が一の不正アクセスが発生しても被害が最小限に抑えられるため、システム全体のセキュリティが向上します。

5. 時間制限アクセス(Time-Based Access Controls)

方法 特定の時間帯や期間にのみアクセスを許可する手法。

実施手段 システムのスケジューラやスクリプトを利用して、業務時間外や特定の期間にアクセス権を自動的に制限する。

根拠 不在時間帯にシステムへのアクセスを制限することで、不正アクセスリスクを大幅に低減できます。

6. ネットワークセグメントとファイアウォール

方法 ネットワークをセグメント(分割)し、重要なデータやシステムは外部ネットワークから隔離する。

実施手段 ファイアウォール、仮想LAN (VLAN)、内部ネットワークの分割など。

根拠 ネットワークセグメントにより、攻撃者が一度システムに侵入できた場合でも、重要なリソースへのアクセスを防ぐ壁が存在します。

7. データマスキングとダミーデータ

方法 重要なデータを隠すか匿名化した状態で表示する手法。

実施手段 テストデータやトレーニングデータに対し、実データをマスキングするソフトウェアを利用。

根拠 データマスキングは、特権を持つ内部ユーザーや開発者が実際のデータを見る必要がない場合に、不正使用や情報漏洩を防ぐことができます。

8. 誤用防止システム

方法 アノマリ検出や機械学習を利用して異常なアクセス行動をリアルタイムで監視し、異常を検出する。

実施手段 セキュリティ情報イベント管理(SIEM)システムなど最新のセキュリティ技術を導入。

根拠 リアルタイムでの監視と異常検出により、予期しない不正アクセスの試みを迅速に検出し、対応することができます。

データアクセス制限を適切に実施することで、機密データや重要なシステムに対する不正アクセスや情報漏洩のリスクを大幅に減らすことができます。

それぞれの手法には固有のメリットとデメリットがありますが、組み合わせて使用することで多層的な防御を構築し、全体的なセキュリティの向上を図ることが重要です。

**効果的なバックアップ戦略は何か?**

効果的なバックアップ戦略は、データの紛失や破損に対するリスクを最小限に抑えるための包括的な計画を指します。

以下に主要なポイントを詳述し、それぞれの根拠についても説明します。

1. バックアップの種類とスケジュール

効果的なバックアップ戦略には、異なる種類のバックアップ(フルバックアップ、差分バックアップ、増分バックアップ)と定期的スケジュールが含まれるべきです。

フルバックアップ 全てのデータを完全にコピーします。

これにより、データ復旧が簡単になりますが、時間とストレージが多く必要です。

差分バックアップ 最後のフルバックアップ以降に変更のあったデータのみをコピーします。

復旧は迅速ですが、ストレージ負担は増加します。

増分バックアップ 最後のバックアップ以降に変更のあったデータのみをコピーします。

最も効率的ですが、復旧時に全ての増分バックアップを適用する必要があります。

根拠

これらのバックアップ方法を組み合わせることで、ストレージの効率とデータ復旧の迅速さをバランス良く確保できます。

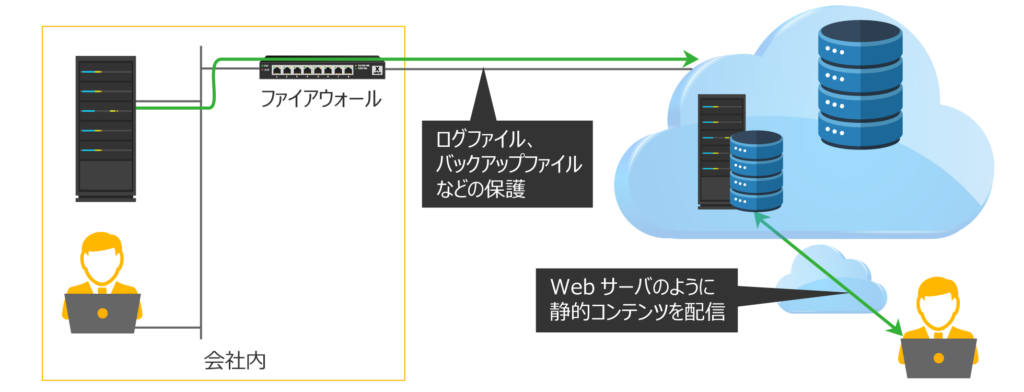

2. オフサイトとオンサイトのバックアップ

バックアップデータは異なる物理的な場所に保存することが推奨されます。

これにより、一箇所での災害(火災や洪水など)による全データの喪失を防ぎます。

オンサイトバックアップ 即座にアクセス可能で、復旧時間が短縮されます。

オフサイトバックアップ 自然災害やサイバー攻撃からの保護が向上します。

根拠

分散化することで、複数のリスクからデータを守ることができ、一箇所での障害が全てのデータに影響を及ぼすのを防ぎます。

3. データの暗号化

バックアップデータは、盗難や不正アクセスから守るため、暗号化する必要があります。

暗号化キーやパスワードの管理方法も考慮することが重要です。

根拠

データが暗号化されている場合、不正アクセス者がデータを取得しても意味のある情報を得られないため、セキュリティが強固になります。

4. 定期的なテストリストア

バックアップデータは定期的にテストリストアを行い、実際にデータが正常に復元できることを確認することが必要です。

バックアップが正常に行われていても、必要な時に復元できなければ意味がありません。

根拠

定期的にテストすることで、バックアッププロセスの欠陥や問題を早期に発見し、対策を講じることができます。

5. バージョン管理

バックアップデータには複数のバージョンを保持することが推奨されます。

これにより、マルウェア攻撃やユーザーの誤操作によるデータ破損からの復旧が容易になります。

根拠

異なる時点のデータを保持することで、特定の時点にさかのぼって復旧することが可能になります。

例えば、ランサムウェア攻撃の場合、攻撃前の状態に復元することができます。

6. オートメーション

バックアッププロセスを自動化することにより、ヒューマンエラーを減少させ、バックアップの定期的かつ確実な実行を確保します。

根拠

自動化により、バックアップの実行タイミングを守ることができ、人的ミスによるバックアップ漏れを防ぐことができます。

7. アクセス制限とログの監視

バックアップデータへのアクセスを制限し、アクセスログを監視することが重要です。

不正アクセスや異常な活動を早期に検知するために、これらの対策が不可欠です。

根拠

アクセス制限とログ監視により、不正アクセスのリスクを低減し、万が一の侵害時に早期対応が可能になります。

8. クラウドバックアップの利用

クラウドストレージを利用することで、コスト削減とスケーラビリティの向上が図れます。

クラウドサービスプロバイダーは一般に高いセキュリティ標準を維持しているため、追加の信頼性が提供されます。

根拠

クラウドサービスは地理的に分散されたデータセンターを利用することで、災害復旧能力が高く、またスケールの容易さが特徴です。

まとめ

効果的なバックアップ戦略は、フルバックアップ、差分バックアップ、増分バックアップの各方法を組み合わせたスケジュール、オンサイトとオフサイトの併用、データの暗号化、定期的なテストリストア、バージョン管理、プロセスの自動化、厳格なアクセス制限とログ監視、クラウドバックアップの活用という複数の要素を含んでいます。

これらの対策により、データの安全性と可用性が最大限に確保されます。

これらの疑問形の目次が、データ保護に関する各要素を深く掘り下げる助けとなるでしょう。

データ保護に関する各要素を詳しく掘り下げるための疑問形の目次は、以下のように構成できます。

この目次を使って、暗号化、アクセス制限、データセキュリティ、バックアップ戦略それぞれについて深く考察する手助けとなるでしょう。

1. 暗号化について

1.1. 暗号化とは何か?

– 暗号化の基本的な定義と目的について説明します。

1.2. 暗号化の種類とその違いは何か?

– 対称暗号と非対称暗号、ブロック暗号とストリーム暗号の違いについて詳述します。

1.3. エンドツーエンド暗号化とは何か?

– フルディスク暗号化、ファイルレベル暗号化、通信経路の暗号化など、エンドツーエンド暗号化の概念と実装について説明します。

1.4. 暗号化によるパフォーマンスへの影響とは?

– 暗号化のメリットとデメリット、特にシステムパフォーマンスに及ぼす影響について議論します。

2. アクセス制限について

2.1. なぜアクセス制限が重要なのか?

– アクセス制限の基本的な意味とその重要性について説明します。

2.2. アクセス制御リスト (ACL) とは何か?

– ACLの構造と機能、具体的な利用方法について解説します。

2.3. ロールベースアクセス制御 (RBAC) と属性ベースアクセス制御 (ABAC) の違いは何か?

– RBACとABACの基本概念、利点、欠点、適用シナリオについて述べます。

2.4. アクセス制御のベストプラクティスとは?

– 2要素認証 (2FA) やマルチファクタ認証 (MFA) などの実装例とその重要性について説明します。

3. データセキュリティについて

3.1. データセキュリティとは何か?

– データセキュリティの定義とその範囲について説明します。

3.2. データセキュリティの脅威とは?

– マルウェア、フィッシング、ランサムウェアなどの一般的な脅威について詳細に説明します。

3.3. データ損失防止 (DLP) はどのように機能するのか?

– DLPの基本的な動作原理とその実装方法について説明します。

3.4. データセキュリティのポリシーとガイドラインをどのように策定するか?

– 効果的なセキュリティポリシーと実施ガイドラインの作成方法について説明します。

4. バックアップ戦略について

4.1. なぜバックアップが重要なのか?

– バックアップの重要性、特にデータリカバリと業務継続における役割について説明します。

4.2. バックアップのタイプとは?

– フルバックアップ、差分バックアップ、増分バックアップの違いと、それぞれの利点とデメリットについて説明します。

4.3. バックアップのベストプラクティスとは?

– 3-2-1ルール (3つのバックアップコピー、2種類の異なるメディア、1つのオフサイトバックアップ) を始めとする実践的な方法について説明します。

4.4. バックアップの頻度とスケジュールはどのように決定するか?

– バックアップの頻度とスケジュール設定に関する考慮点と具体的な例について説明します。

根拠

NIST (National Institute of Standards and Technology)

NISTのセキュリティガイドラインや標準が多くの企業で採用されています。

特に、暗号化やアクセス制御に関する詳細なドキュメントが参考になります。

ISO/IEC 27001

国際標準化機構 (ISO) の情報セキュリティ管理システム (ISMS) 規格で、データセキュリティとバックアップ戦略に関するベストプラクティスが記載されています。

OWASP (Open Web Application Security Project)

アクセス制御やデータセキュリティの脅威に関するリソースが豊富で、Webアプリケーションセキュリティの基本原則が広く受け入れられています。

SANS Institute

セキュリティ教育とトレーニングを提供しているSANS Instituteは、アクセス制御やデータ損失防止に関する実践的なガイドラインを提供しています。

この目次と根拠をもとに、データ保護に関する各要素を深く掘り下げることができます。

詳細な説明と具体例を用いることで、各トピックについての理解が深まるでしょう。

【要約】

認証と認可は、ユーザーの身元を確認し、特定のリソースへのアクセスを許可または拒否するためのプロセスです。これには、ユーザー名とパスワード、二要素認証(2FA)、生体認証(指紋、顔認証)などの実施手段が含まれます。多要素認証(MFA)は、複数の認証要素を組み合わせることで、セキュリティを強化し、不正アクセスのリスクを大幅に減少させる手法です。